WARNING, THE FIREWALL DOESN’T WORK ON DEFAULT ARMBIAN IMAGE FOR RADXA SO DISABLE IPV6 (and verify in network-manager) AND USE YOUR INTERNET BOX NAT

root@rock-5b:~# lsmod | grep tabl

ip_tables 24576 0

x_tables 32768 1 ip_tables

root@rock-5b:~# iptables-save

iptables-save v1.8.7 (nf_tables): Could not fetch rule set generation id: Invalid argumentTo resolve this (and use iptables, (g)ufw still unusable):

update-alternatives --set iptables /usr/sbin/iptables-legacy

update-alternatives --set ip6tables /usr/sbin/ip6tables-legacyTable of Content

Introduction

ARMbian base installation

activate the PPA

Chrooted Arch Linux

Introduction

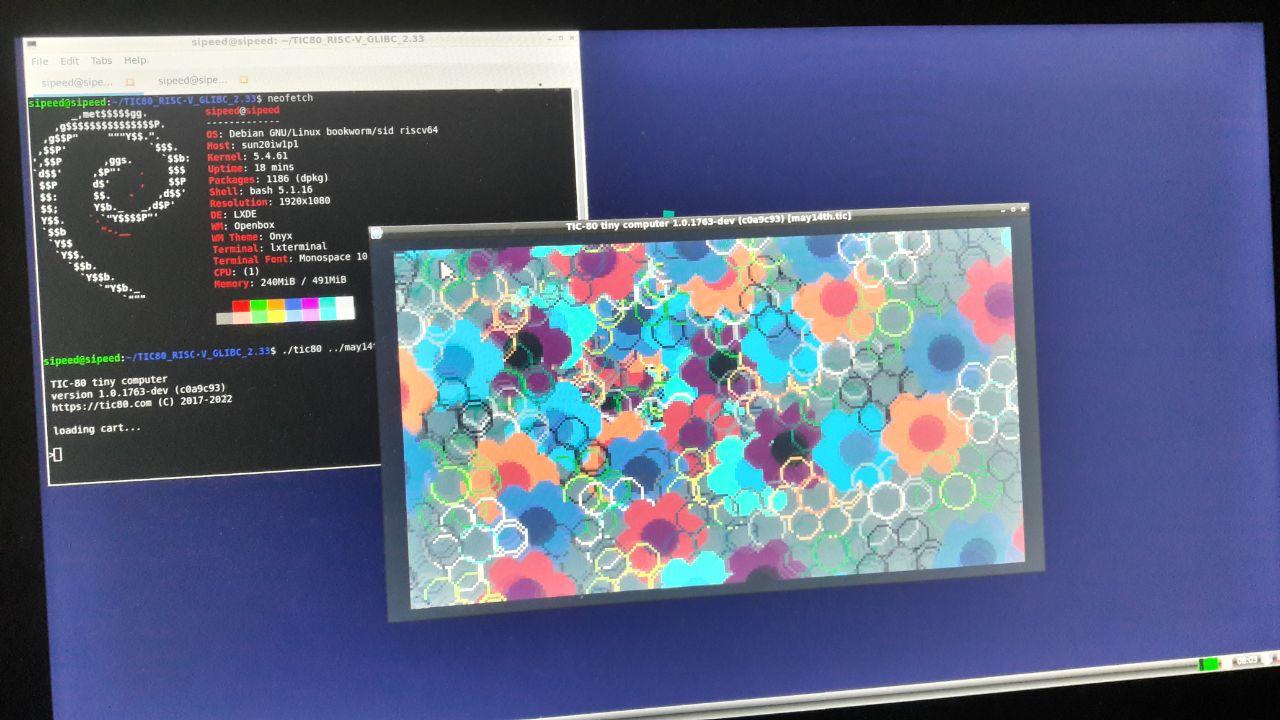

I Just bought few weeks ago a Radxa Rock5 Model B, based on Rockchip RK3588 powerful and energy efficient SoC. It costs around 250 $ with 16GB, I added a 128GB (pluggable) eeprom for 72$ and few accessories (thermal disspator I still didn’t need to use, PD (USB-C) power supply and a light box (the metal box was no more available), and the more important, a USB< ->UART (serial) wire. You will see later that it is today (january 2023) needed to be able to install some distribution as ARMbian (at least my model, it looks like provided kernel had HDMI output on older one).

The default Radxa proviced image, use ARM made, closed source Mali driver, that is quite limited (including no desktop OpenGL, only GL ES), I so installed an ARMbian, and needed to tune a lot to have working one.

ARMbian, made a great work at integrating the closed source patched Linux (5.10) kernel with some flavours of preinstalled Debian and Ubuntu GNU/Linux distributions.

I choose Ubuntu flavour, as first test, as it provides the liujianfeng1994 PPA to obtain GPU (via Panfork, a fork on panfost, using some ARM binaries) and video (via Rockchip multimedia libs) acceleration.

I tried Xubuntu flavoour without success with 2 included kernel (no HDMI output), the default GNOME version, doesn’t have either HDMI output with the default kernel (5.10.110), but can be easily switched to 5.10.72 that works just fine. Continue reading